币安创始人遭遇系统性形象伪造

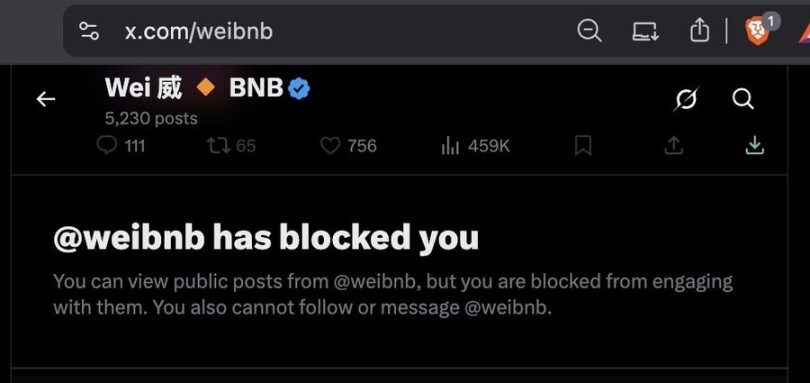

近期,加密货币领域标志性人物、币安创始人赵长鹏(CZ)成为一系列精心策划的虚假内容攻击目标。在社交媒体上,出现了多张赵长鹏与所谓“支持者”的合影,这些图片经其本人鉴定均为伪造——他从未拥有过照片中的蓝紫色衬衫,背景板亦属虚构,且人物边缘存在明显的分辨率不一致和拼接痕迹。更值得警惕的是,其中一个发布伪造合影、拥有86.3万粉丝的账号,早已将赵长鹏屏蔽。

一场有预谋的信任构建工程

赵长鹏于2月4日公开剖析了这些可疑账号的行为模式。他指出,这些账号的历史内容存在明显断层:早期动态与加密货币毫无关联,后期却突然转向专注宣传BNB相关活动,身份转变缺乏合理逻辑。这种长期运营却建立在伪造素材基础上的行为,已超越普通恶搞范畴,更接近于有明确目标的系统性形象操控。

针对此前流传的所谓“律师函”,赵长鹏表示其造假痕迹明显,本无需回应,但仍有部分媒体进行了转载报道。他发出警示:如果连明显的PS或AI生成内容都无法辨别,市场参与者最终可能为此付出沉重代价。

灰产矩阵:规模化伪造的迹象

此次事件并非孤立个案。中文社区的分析师发现,在英文社交平台上,涌现出大量带有中文特征、昵称中包含“BNB”的账号。这些账号发布风格高度一致的AI合成合影,并统一配文“注销账号”等内容,呈现出明显的矩阵化、规模化操作特征。

币安联合创始人何一对此回应称,捏造事实者至少应使用真实姓名。她质疑了“律师函”与“合规通知书”同时寄送的合理性,并呼吁公众提升信息风险评估能力。她同时表示,将以积极视角看待此类FUD(恐惧、不确定、怀疑)舆论,认为这可能意外提升币安在特定人群中的认知度。

伪造合影背后的深层动机与风险

与纯文字信息相比,图片具备更强的“关系暗示”能力。一张与行业领袖的合影,极易被受众下意识解读为“存在私交”、“获得背书”或“属于同一阵营”。这种视觉证据传播效率极高,因为它大幅降低了信息验证门槛,绕过了复杂的事实核查过程。

灰产盯上名人效应的三大原因

- 构建欺诈性信任人设: 在加密社区,流量与信任紧密绑定。一个看似与赵长鹏等名人“有交集”的账号,能快速获得关注和互动。这种人设一旦建立,便可为后续的项目推广、代币喊单或社群引流铺平道路,显著降低受害者的戒备心。

- 为进阶诈骗行为铺垫: 这是更危险的路径。在复杂的加密诈骗链条中,骗子通常需要先以“专业背景”和“圈内资源”建立权威。伪造的合影、活动照片及会面记录,正是构建这种虚假权威的核心素材。AI生成技术的普及,使得这类素材从“难以制作”变为“可批量生产”。

- 快速起号的流量捷径: 在当前个人IP为王的流量生态中,通过伪造“参与高端活动”或“与大佬同框”的证据,是新账号快速摆脱路人身份、获取初始关注的捷径。即便这种信任基础脆弱,也足以支撑其短期变现需求。

有业内人士分析,骗子仅需在用户名后添加“BNB”标签,一旦获得赵长鹏的偶然转发或提及,即可瞬间获取数十万量级的流量,进而转化为可观的经济收益。

市场波动中的舆论操纵阴影

值得注意的是,这些系统性伪造行为发生在一个敏感的市场时期。自1月15日起,比特币价格从约97000美元高位回落,至2月5日一度跌破71000美元,跌幅超过26%;BNB也经历了相近幅度的调整。2月5日,加密货币市场的恐慌与贪婪指数降至12,进入“极度恐慌”区间。在这种市场情绪下,有组织的负面舆论或信任攻击更容易被放大和传播。

赵长鹏早在1月28日就曾指出,围绕其个人的讨论中出现了有组织舆论操作的迹象。一些此前并不活跃的账号,在短时间内集中发布高度相似的内容,行为模式更接近系统化运作,而非自然形成的社区讨论。

AI时代:验证能力成为稀缺资源

在抖音、微信视频号等中文平台,与赵长鹏相关的内容点赞量动辄超过十万。如此巨大的流量池,一旦被伪造的AI合影、视频所利用,用以构建虚假的互动关系,极有可能误导大量普通投资者,引发实质性的财产损失。

本质上,AI技术并未创造新的欺诈动机,而是将既有的流量收割和灰色获利路径进行了效率倍增。无论是为了“养号”、诈骗还是快速变现,这些行为都共享同一套底层逻辑:利用名人符号的权威性,极度压缩信任建立所需的时间与成本。

这一系列事件给所有市场参与者敲响了警钟:在这个深度伪造(Deepfake)日益泛滥的时代,一张合影所能证明的事情可能微乎其微。在点击“转发”或“信任”按钮之前,养成追问“这张图片的来源是否可靠?”的习惯,正成为一种至关重要且日益稀缺的自我保护能力。

🔥 这篇深度分析够不够劲?群里还有更多加密专题干货!

想跟志同道合的朋友一起聊趋势?赶紧进群→青岚免费交易社群 (电报)

💡 感谢阅读

1、市场风云变幻,以上仅为青岚姐个人的复盘与思考,不作为任何投资建议。在加密市场的长跑中,比起预测,更重要的是执行——请务必管好仓位,严带止损,愿我们且行且珍惜,在每一轮波动中稳健前行!

2、关于如何合理设置止盈止损,请点这里查看青岚姐的教程。

3、本文由青岚加密课堂整理优化,如需转载请注明出处。